Caso Abin: rastreamento ilegal de celulares incluiu uso eleitoral e ‘cerco ao STF’

PF fez buscas e prendeu dois suspeitos.

O esquema de rastreamento ilegal de celulares pela Agência Brasileira de Inteligência (Abin), alvo da operação deflagrada pela Polícia Federal nesta sexta-feira, 20 de outubro, inclui um uso “sistemático” da ferramenta durante o período eleitoral e um “cerco ao STF”.

Durante meses, a espionagem eletrônica rastreou “centenas de celulares” de quem frequentava o STF. Além dos servidores do tribunal, foram monitorados advogados, policiais, jornalistas e os próprios ministros. A investigação identificou 33 mil acessos da localização telefônica dos mais diversos alvos.

Em nota após a operação, a Abin informou que instaurou um procedimento para apurar a questão, que todas as solicitações da PF e do STF foram atendidas integralmente, e que colaborou com as investigações desde o início.

Segundo uma fonte ouvida pela reportagem, buscas foram feitas em três andares da Cognyte, empresa fornecedora da tecnologia, que fica em Santa Catarina. Primeiras informações indicam que o Exército poderia estar utilizando a ferramenta.

A partir das apreensões, a PF deve aprofundar as investigações e abrir uma nova frente de apuração para entender se o Exército estaria ou não usando o sistema ilegalmente, por quais motivos e por quanto tempo.

Acessos apagados de computadores

Para não deixar vestígios, a “gangue Abin de rastreamento” – como vem sendo chamado o grupo pelos investigadores – apagou dos computadores a grande maioria dos acessos.

Até o momento, a Polícia Federal conseguiu levantar apenas cerca de 1,8 mil dos 33 mil acessos ilegais.

A lista inclui um homônimo do ministro do STF Alexandre de Moraes – o que, segundo os investigadores, reforça a desconfiança de que o ministro tenha sido alvo do esquema ilegal.

Sem indícios sobre acesso a troca de mensagens

O sistema First Mile usado pela Abin permite saber apenas a localização dos celulares, e não o conteúdo no aparelho ou as mensagens enviadas. Os investigadores tentam descobrir, no entanto, se outros sistemas sofisticados podem ter sido usados em conjunto para acessar esses conteúdos.

Até o momento, não há indícios de que o grupo tenha, de fato, acessado trocas de mensagens ou qualquer material nos celulares monitorados. A desconfiança é grande, no entanto, em razão da articulação do esquema criminoso identificado até aqui.

Programa espião comprado sob sigilo

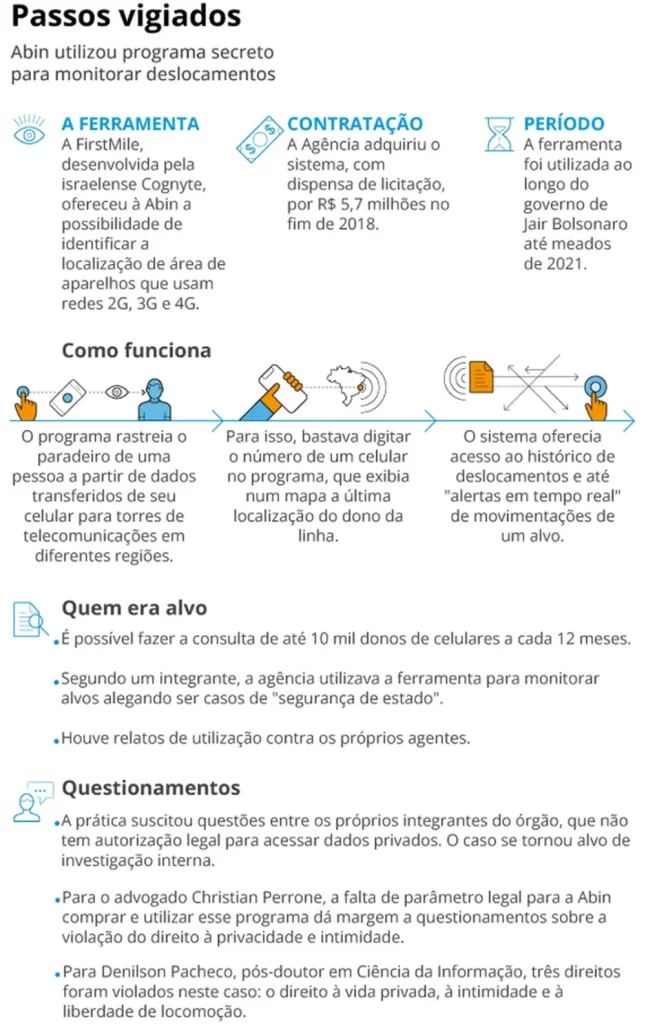

A ferramenta, chamada “FirstMile”, ofereceu à Abin a possibilidade de identificar a “localização da área aproximada de aparelhos que utilizam as redes 2G, 3G e 4G”. Desenvolvido pela empresa israelense Cognyte (ex-Verint), o programa permitia rastrear o paradeiro de uma pessoa a partir de dados transferidos do celular para torres de telecomunicações instaladas em diferentes regiões. Com base no fluxo dessas informações, o sistema oferecia a possibilidade de acessar o histórico de deslocamentos e até criar “alertas em tempo real” de movimentações de um alvo em diferentes endereços.

A agência comprou o software por R$ 5,7 milhões, com dispensa de licitação, no fim de 2018, ainda na gestão de Michel Temer. A ferramenta foi utilizada ao longo do governo Bolsonaro até meados de 2021.

Um integrante do alto escalão da Abin afirmou que o sistema era operado sob a justificativa de haver um “limbo legal”. Ou seja, como o acesso a metadados do celular não está expressamente proibido na lei brasileira, a agência operava a ferramenta alegando serem casos de “segurança de Estado” — e, portanto, não estava quebrando o sigilo telefônico.

O problema, segundo esse oficial de inteligência, era que o programa podia ser manejado “sem controle” e não era possível saber se foram feitos acessos indevidos. Na prática, qualquer celular poderia ser monitorado pelo programa sem uma justificativa oficial e não havia necessidade de registros sobre quais pesquisas eram realizadas.

Fonte g1 e EXTRA